Introduction

Cet article présente les mesures à prendre pour réduire les risques associés à une cyberattaque en milieu de soins. Il n’a pas la prétention d’être exhaustif mais vise à informer les cadres et managers de structures hospitalières qui ne seraient pas directement impliqués dans la gestion du système d’information tout en disposant de pouvoirs décisionnels dans la politique de sécurité informatique de leur organisation. Depuis 2019, de nombreuses cyberattaques ont touché des hôpitaux, tant en Belgique qu’en France. En janvier 2021, la cyberattaque du Centre hospitalier de Wallonie picarde (CHwapi) à Tournai, en Belgique a servi de révélateur aux établissements de santé, montrant combien la menace est permanente et les amenant à prendre les mesures adéquates. Alors, ne vous demandez pas si vous pourriez être attaqué, mais plutôt quand cela va arriver.

Origines des incidents de cybersécurité

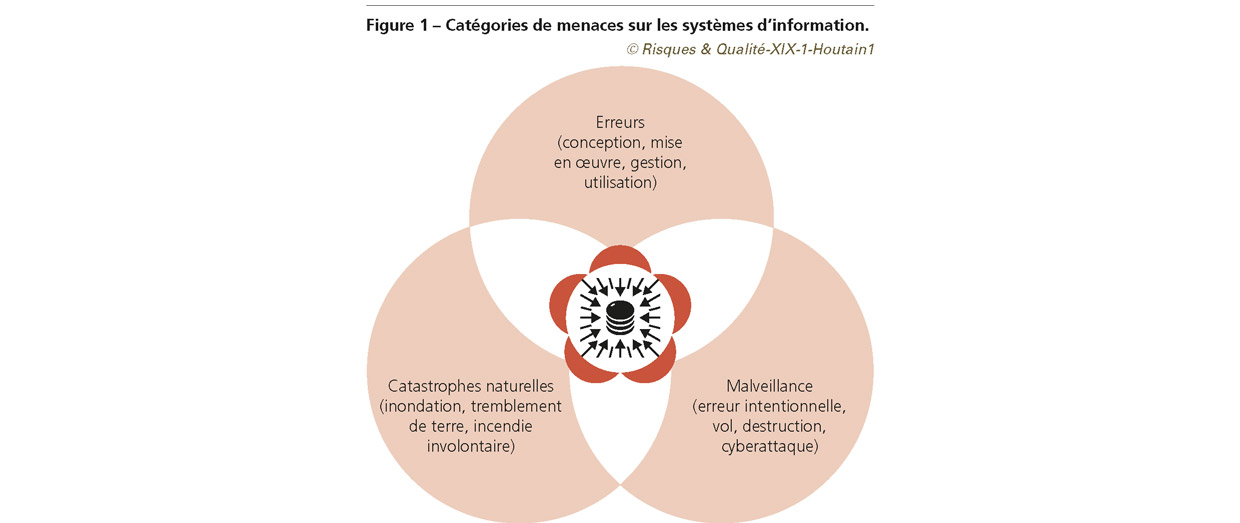

Différentes situations peuvent conduire à un incident de cybersécurité et avoir un impact sur le fonctionnement normal d’un système d’information hospitalier (Figure 1). Parmi ces menaces, les actes de malveillance sont fréquents et difficiles à gérer. Ils peuvent prendre plusieurs formes. Citons notamment le piratage (interne ou externe), soit l’accès non autorisé à un système d’information ; l’altération de données (assimilable à un faux en informatique en Belgique) ou la divulgation de données à caractère personnel ; le sabotage informatique, soit la destruction de données ou le fait de les rendre inaccessibles (notamment par un cryptage, souvent accompagné d’une demande de rançon) ; le phishing (ou hameçonnage), qui consiste pour le cybercriminel à se faire passer pour un organisme, une société ou une personne que vous connaissez afin de vous extorquer des informations utiles comme un identifiant, un mot de passe, un numéro de compte bancaire, etc. – à noter qu’il existe des variantes comme le spear phishing, ciblant une personne ou une entreprise spécifique, le smishing (la même chose mais via SMS) ; la fraude informatique, c’est-à-dire l’obtention d’un avantage patrimonial frauduleux par un moyen informatique tel que la fraude aux cartes bancaires ; l’ingénierie sociale, pratique visant à obtenir par manipulation mentale une information confidentielle ou relative à une opération financière ; les rançongiciels (forme spécifique de sabotage informatique) ; ou encore les attaques par déni de service (Distributed denial of services [DDoS]) qui saturent un système informatique par des requêtes de connexion innombrables, en utilisant généralement un réseau de botnets1.

Déclenchement d’une cyberattaque

Une cyberattaque est déclenchée à distance au travers d’internet, très souvent via le dark web2 (menaces logiques), mais elle peut l’être aussi de l’intérieur grâce à des accès physiques à l’infrastructure informatique (menaces physiques dont le risque humain est partie intégrante).

Menaces logiques

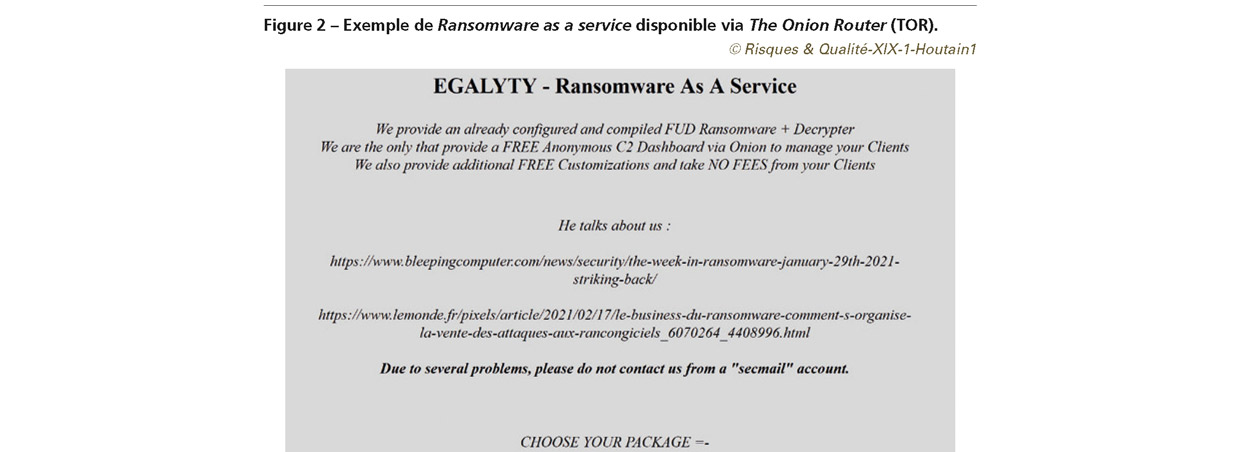

La menace logique est consécutive à l’introduction d’un code informatique malveillant et à son exécution dans le système informatique. On y retrouve notamment : les virus, capables de se répliquer et de se diffuser en se greffant à d’autres programmes pour infecter le système ; les ransomwares ou rançongiciels, outils de « prise d’otages » empêchant un système informatique de fonctionner et menaçant l’existence même des données en demandant le paiement d’une rançon (Figure 2) ; le cheval de Troie, qui facilite et permet l’intrusion dans le système informatique pour en permettre la prise de contrôle à distance ; le keylogger3, qui permet d’enregistrer les frappes au clavier de l’utilisateur ou la surveillance des activités du système informatique ; la backdoor, porte « dérobée » ouverte sur le système ; le rootkit, sorte de boîte à outils permettant d’accéder à des outils d’administration du système ; les APT (Advanced persistent threats4) pour la prise de contrôle totale d’un système informatique ; les « Brute force attacks5 », qui consistent à tenter de découvrir des mots de passe en utilisant des « dictionnaires » spécialisés ; etc.

Menaces physiques

Les menaces physiques, involontaires ou volontaires, peuvent provoquer une interruption de service, des pertes de données ou des destructions de matériel. Le renversement d’un liquide sur un ordinateur, la chute d’un ordinateur portable, l’incendie, l’inondation, l’erreur de code informatique, mais aussi tous les types d’actes de malveillance directs (menace interne) sont des menaces physiques. Par exemple, un informaticien licencié pourrait avoir l’idée de se venger en sabotant le système informatique (ce qui fut le cas dans une structure hospitalière qui n’avait pas supprimé les accès à distance de l’informaticien immédiatement après son licenciement). Une menace physique peut donc venir d’un membre du personnel qui commet une erreur par manque de connaissance ou de sensibilisation à la cybersécurité, ou qui agit sciemment pour des motifs personnels. Parmi les menaces les plus courantes, citons l’utilisation d’une clé USB bootable6 (permettant d’amorcer le démarrage d’un système), le phishing et l’ingénierie sociale (p. ex. : quand un membre du personnel communique involontairement des données utiles à un cybercriminel), la faille de configuration non détectée, les vulnérabilités techniques non corrigées, les erreurs de conception ou les erreurs d’utilisation.

Comment se prémunir ?

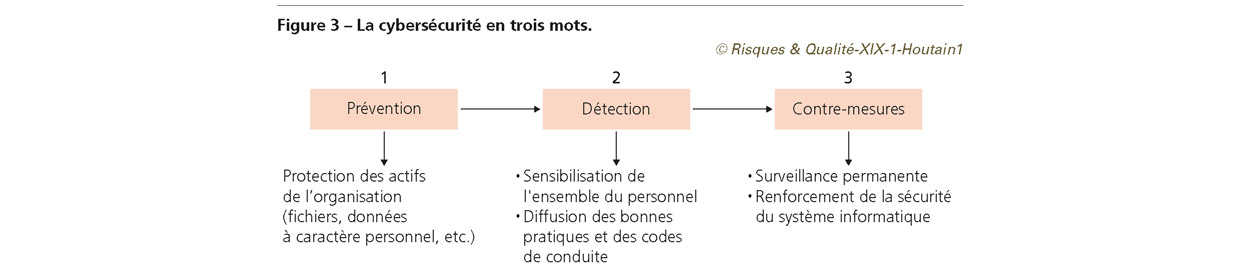

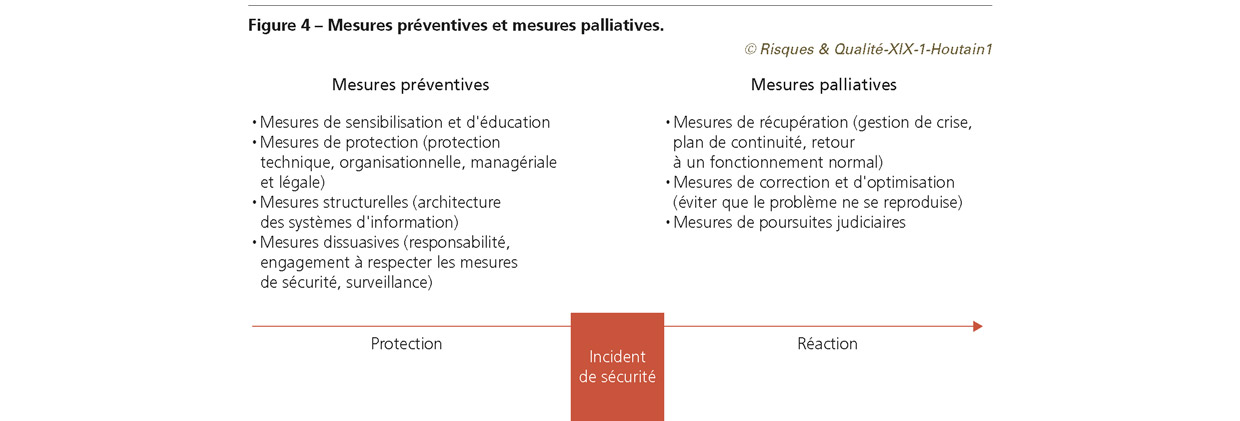

La cybersécurité peut se résumer en trois mots : prévention, détection, contre-mesures (Figure 3). La prévention sert à protéger les actifs de l’organisation (fichiers, données à caractère personnel, etc.). Cela comprend aussi la traçabilité des données, leur classification, leur disponibilité et leur authenticité, ainsi que leur chiffrement total ou partiel. La détection passe d’abord par une sensibilisation de l’ensemble du personnel (à tous les niveaux) et par la diffusion des bonnes pratiques et d’un code de conduite. La plupart de ces bonnes pratiques ne représentent pas un coût financier très important pour l’organisation et elles peuvent éviter des catastrophes. Les contre-mesures passent par la mise en place d’une stratégie de prévention et de détection, incluant sauvegardes et restaurations, plan de reprise, audit de sécurité, PCA7, etc. La surveillance permanente du système est indispensable, avec notamment le déclenchement automatique d’alertes, le « durcissement » (renforcement de la sécurité) du système informatique et la réalisation des mises à jour (Figure 4).

Mesures préventives

Sensibilisation et éducation

L’humain non sensibilisé à la cybersécurité est un maillon faible, et sans doute le « patient 0 » susceptible d’être à l’origine d’une infection (numérique) de l’ensemble d’un système informatique. Cela s’explique souvent par une absence de sensibilisation et un manque d’intérêt pour la cybersécurité. Dans le cadre qui nous occupe, la cybersécurité en milieu hospitalier, il faut tenir compte du fait que chacun est déjà confronté à une charge de travail conséquente et qu’il reste peu (ou pas ?) de temps pour se familiariser aux bonnes pratiques de cybersécurité. Pourtant, il en va du fonctionnement même de l’hôpital, de la prise en charge des patients, et parfois de leur survie. Un colis piégé, cela vous « parle » bien sûr. Et un courriel infecté susceptible de mettre un hôpital à l’arrêt ? C’est la raison pour laquelle il est indispensable de sensibiliser régulièrement l’ensemble du personnel, quelle que soit la fonction occupée. Il convient par exemple d’expliquer ce qu’est un phishing, comment le détecter, décrire quelques techniques d’ingénierie sociale (rappel : manipulation mentale réalisée souvent par téléphone pour obtenir des informations sensibles), comment télétravailler en sécurité, comment gérer les mots de passe, etc.

Mesures de protection

La protection du système informatique est non seulement logicielle mais aussi matérielle. On ne laisse pas n’importe qui accéder à des zones sensibles (p. ex. : local hébergeant les serveurs). Retenez qu’il est généralement assez facile pour un pirate de pénétrer dans un hôpital sous un prétexte fallacieux et d’y installer des dispositifs divers dans les plafonds ou sur les postes informatiques (p. ex. un keylogger), voire d’accéder à des endroits stratégiques. Outre les accès physiques, il est nécessaire de bloquer l’utilisation de périphériques à connecter aux postes de travail (p. ex. : clé USB) ou l’installation de logiciels par quiconque, hormis les informaticiens. Quant aux données à caractère personnel (noms, prénoms, adresses, téléphones, adresses e-mail, etc.), celles-ci doivent être particulièrement bien protégées. Le chiffrement (et déchiffrement à la volée par des logiciels dédiés) est une méthode pour ce faire. N’oubliez pas la responsabilité légale de votre organisation en cas de violation de données à caractère personnel (data breach). Ce point sera abordé dans l’article suivant.

Mesures structurelles de prévention

Le phishing restant l’un des vecteurs principaux d’une cyberattaque, vous pouvez organiser une fausse campagne de phishing (simulation) permettant de tester vos défenses et d’améliorer les comportements des collaborateurs afin de minimiser le risque humain. Idéalement, ce test ne devrait être réalisé qu’après avoir sensibilisé l’ensemble du personnel. Pour une analyse correcte des résultats, il ne suffit pas de regarder qui a cliqué sur le lien de phishing. D’autres paramètres doivent être pris en compte, comme le délai moyen pour ouvrir le courriel piégé (certains collaborateurs ouvrent un courriel des heures ou des jours après la réception de celui-ci). Faites appel à une équipe de hackers éthiques8 pour réaliser des tests d’intrusion à distance permettant de connaître la surface d’exposition internet de votre organisation, mais aussi sur site. Procédez à une veille automatisée des services les plus critiques en faisant usage de scanners de vulnérabilité automatisés. À noter que cette veille peut aussi être externalisée (transfert du risque), par exemple auprès de votre fournisseur d’accès internet.

Mesures dissuasives

La rédaction d’un code de conduite décrivant les bonnes pratiques à adopter, les consignes de sécurité à respecter et l’obligation de suivre les séances de sensibilisation à la cybersécurité permet de responsabiliser chaque utilisateur du système informatique. Ce code de conduite devrait idéalement être daté, signé par le collaborateur et joint à son contrat de travail. Il s’agit d’un outil permettant de parler le même langage en se référant à des éléments lisibles et bien définis pour tous. Fixer des objectifs puis définir et suivre des indicateurs de résultat est indispensable pour le pilotage de l’action et pour l’implication du personnel. Dans le second article, nous abordons les autres mesures à prendre en considération pour vous préparer au mieux à une cyberattaque.

Notes :

1- Réseau d’ordinateurs infectés regroupés au sein d’un bot (robot) piloté par les cybercriminels à partir d’un ordinateur appelé Command and Control.

2- Le dark web (web sombre), aussi appelé web caché, est le contenu de réseaux (superposés) (ensemble de « darknets »), qui utilisent l’internet public mais qui sont seulement accessibles via des logiciels, des configurations ou des protocoles de communication spécifiques. Le plus connu des darknets est celui qui utilise le logiciel TOR (The Onion Router [« le routeur en oignon »]) pour en permettre l’accès. À noter qu’il ne faut que quelques minutes pour télécharger et installer TOR. Avec l’utilisation de TOR et son mode communication par relais (ou nœuds) cryptés pour accéder à la cible, l’anonymat de l’utilisateur est très bien protégé.

3- Enregistreur de frappe. Un keylogger est un dispositif matériel ou logiciel permettant d’enregistrer les frappes au clavier de l’ordinateur qui l’héberge, et de les transmettre via internet à une adresse où un cybercriminel pourra les exploiter.

4- Menaces persistantes avancées.

5- Attaques par force brute.

6- Démarrable.

7- Plan de continuité d’activité.

8- Par exemple : https://redsystem.io

Pour en savoir plus

- Pernet C. Sécurité et espionnage informatique - Connaissance de la menace APT (Advanced persistent threat) et du cyberespionnage. Paris : Éditions Eyrolles, 2014, ISBN 978-2-212-13965-5.

- Bilet V, Liottier M. Survivre à une cyberattaque. Versailles : VA Éditions, 2018, ISBN 979-10-93240-42-8.

- Ghernaouti S. Cybersécurité : analyser les risques, mettre en œuvre les solutions. 6e édition. Malakoff : Éditions Dunod, 2019, ISBN 978-2-10-079054-8.

- Agence Nationale de la sécurité des systèmes d’information (Anssi). Guide d’hygiène informatique. Renforcer la sécurité de son système d’information en 42 mesures. Paris, 2017. 72 pages. Accessible à : https://www.ssi.gouv.fr/uploads/2017/01/guide_hygiene_informatique_anssi.pdf (Consulté le 25-01-2022).